Das Hauptaugenmerk bei diesem kleinen Update des VIVA2 Add-ons liegt in dem Reporting von Schutzbedarfswerten und der entsprechenden Vererbung. Die interne Berechnung der Schutzbedarfsvererbung wurde dabei überarbeitet und fehlerbereinigt.

Neuerungen des VIVA2 3.2.4 Updates im Detail:

Überarbeitung der Schutzbedarfsvererbung

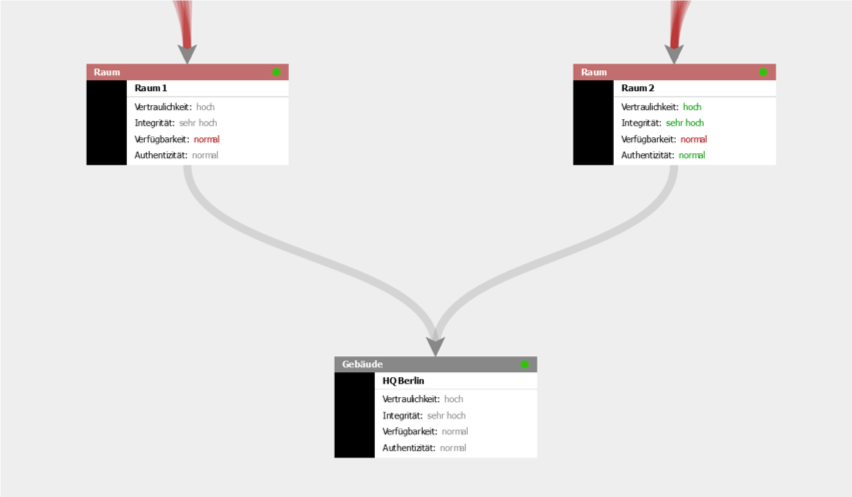

Wenn Schutzbedarfe herabgesetzt werden (erkennbar an der roten Markierung), dann wurde der herabgesetzte Wert nicht nach dem Maximalprinzip weitervererbt. Dieses Problem wurde jetzt behoben.

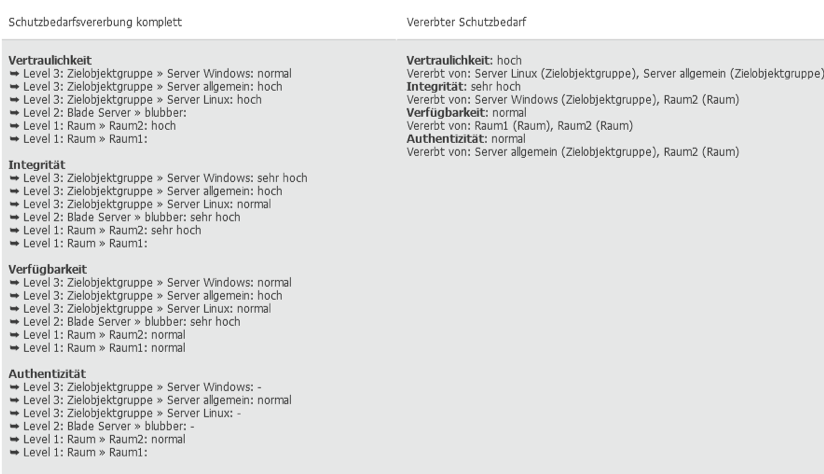

Neue Reportingmöglichkeiten für die Schutzbedarfsvererbung

In der neuen Version wurden zwei neue Felder eingeführt, mit der man sich in Reports die komplette Schutzbedarfsvererbung bzw. den den vererbten Schutzbedarf ausgeben lassen kann. Die beiden neuen Felder „Schutzbedarfsvererbung komplett“ bzw. „Vererbter Schutzbedarf“ werden über die Kategorie „Informationsverbund“ (nicht „Schutzbedarf“!) eingebunden.

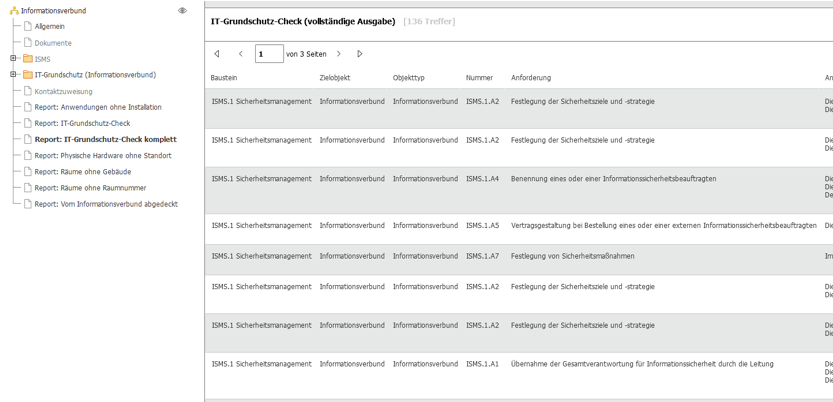

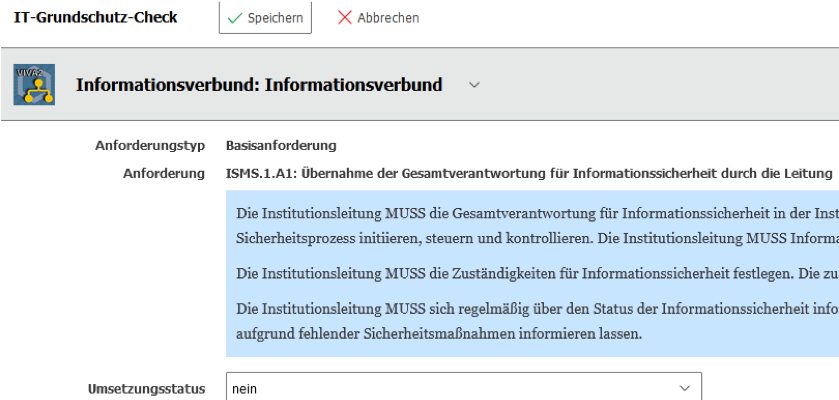

Neuer variabler Report „IT-Grundschutz-Check (vollständig)

Es gibt jetzt eine neue Report-basierte benutzerdefinierte Kategorie „Report: IT-Grundschutz-Check (vollständig)“, die alle Felder der Kategorie „IT-Grundschutz-Check“ ausgibt. Die Kategorie ist gedacht für die Anzeige an dem Objekttypen „Informationsverbund“, wird aber von der Installation nicht automatisch an diesen gebunden, da den meisten Usern die weniger umfangreiche Kategorie „Report: IT-Grundschutz-Check“ genügt.

Neuer variabler Report „IT-Grundschutz-Check (vollständig)

Es gibt jetzt eine neue Report-basierte benutzerdefinierte Kategorie „Report: IT-Grundschutz-Check (vollständig)“, die alle Felder der Kategorie „IT-Grundschutz-Check“ ausgibt. Die Kategorie ist gedacht für die Anzeige an dem Objekttypen „Informationsverbund“, wird aber von der Installation nicht automatisch an diesen gebunden, da den meisten Usern die weniger umfangreiche Kategorie „Report: IT-Grundschutz-Check“ genügt.

Fehlerbehebungen

Wie in jedem Release wurden auch die offenen Fehler behoben. Eine vollständige Liste aller Änderungen und behobenen Bugs finden Sie im CHANGELOG.

Premium Partner

becon ist i-doit Premium Partner, Certified Support Partner und Development Partner der synetics GmbH und liefert somit das Rundum-sorglos-Paket.

Service Management

Die i-doit Compliance-Suite versammelt alle wichtigen Werkzeuge für Ihre IT-Sicherheit an einem Ort: CMDB, ISMS, Datenschutz und Change Management

Informationssicherheit mit ISMS in i-doit

Informationssicherheit betrifft jedes Unternehmen. Schützen Sie Ihre wertvollen Daten mit Standards und Normen wie ISO 27001 und IT Grundschutz des BSI. Standards helfen, den Gefahren von außen und von innen proaktiv zu begegnen. Minimieren Sie das Risiko und erhöhen Sie dadurch die Sicherheit Ihres Unternehmens. Überwachen Sie Ihre Prozesse, indem Sie aussagekräftige Reports nutzen. Profitieren Sie von der Integration einer CMDB und zahlreichen Erweiterungen um Ihre IT-Dokumentation zu automatisieren.

Abonnieren Sie unseren Blog!

Wir werden hier nicht nur über uns sprechen, sondern vor allem interessante Informationen über den Wandel der IT mit all seinen technologischen Facetten bereitstellen.

blog

Ähnliche Blogartikel

Entscheidungshilfe im IT-Management: Interview mit den Experten von DATAGERRY

Welches CMDB Tool ist das Richtige für Ihr Unternehmen? Wir haben uns mit den Experten hinter DATAGERRY unterhalten. Jakob Semere, Head of Applications bei der becon GmbH, und Kai Schubert-Altmann, Senior Consultant und Web Application Manager bei der becon GmbH, teilen ihre Erfahrungen rund um CMDB & Asset Management.

Maximale Sicherheit und Effizienz: ISMS und Compliance mit i-doit

Die Einhaltung von Richtlinien und Informationssicherheitsstandards sind entscheidende Aufgaben für Unternehmen jeder Größe. Wir werfen einen Blick auf zwei Schlüsselkonzepte, die Unternehmen dabei helfen, diese Herausforderungen zu bewältigen: Ein leistungsstarkes Informationssicherheits-Managementsystem (ISMS) und ein übersichtliches Compliance -Tool, dass dabei unterstützt IT-Richtlinien und Normen möglichst unkompliziert und übersichtlich zu erfüllen.

DATAGERRY | RELEASE 2.1.0

Wir freuen uns, die neue Version 2.1.0 von DATAGERRY ankündigen zu können! Mit der neuen „Section Templates“-Funktion und einigen Bugfixes.

Kontakt

Ihr direkter Draht zu uns

Sie haben Fragen, Anregungen, Wünsche oder stehen vor einer besonderen Herausforderung? Wir freuen uns, von Ihnen zu hören!